前回は、regitryサーバをv2.0で作成しましたが、その後、WEB-UIツールとの連携で躓いたので、今回はregistry v1.0(latest)版で、registry-frontend と連携してみようと思います。

概要

- 永続化のためのディレクトリを作成する

- docker registryをrunする

- docker registry-frontendをrunする

- ブラウザで確認する

詳細

- 永続化のためのディレクトリを作成する

ホストで永続化の為、以下のディレクトリを作成しておく。

12sudo mkdir -p /data/docker-share/registrysudo mkdir -p /data/docker-share/registry-frontend - docker registryをrunする

- docker registry-frontendをrunする

linkの指定が重要ですね!registryのnameで指定した文字列そっくりそのままでないとダメです。あと、永続化の為に、先程作成したディレクトリとコンテナの/var/lib/h2とをVOLUME設定しておく必要があります。ブラウザで接続するポート番号を、3080番に変更しております。

※起動までちょっと時間がかかります。。。12345678910docker run \-d \--privileged \--name registry-frontend \-p 3080:80 \--link registry:registry \-v /data/docker-share/registry-frontend:/var/lib/h2:rw \-e ENV_DOCKER_REGISTRY_HOST=registry \-e ENV_DOCKER_REGISTRY_PORT=5000 \konradkleine/docker-registry-frontend - ブラウザで確認する

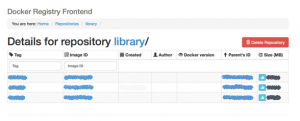

http://SERVER:3080/ としてアクセスする。

デフォルトのコンフィグをそのまま使います。あと、永続化の為コンテナの/registryを先程作ったディレクトリにVOLUME設定します。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 |

docker run \ -d \ --privileged \ --name registry \ --expose 5000 \ -v /data/docker-share/registry:/registry:rw \ -e SETTINGS_FLAVOR=local \ -e DOCKER_REGISTRY_CONFIG=/docker-registry/config/config_sample.yml \ -e STORAGE_PATH=/registry \ -e SEARCH_BACKEND=sqlalchemy \ -p 5000:5000 \ registry \ docker-registry |

docker本もだいぶ出そろってきたので、1冊位は手元にあってもいいかもですね~